LEVEL 8

[level8] passcode : break the world

(NO DRAG, NO PASSCODE)

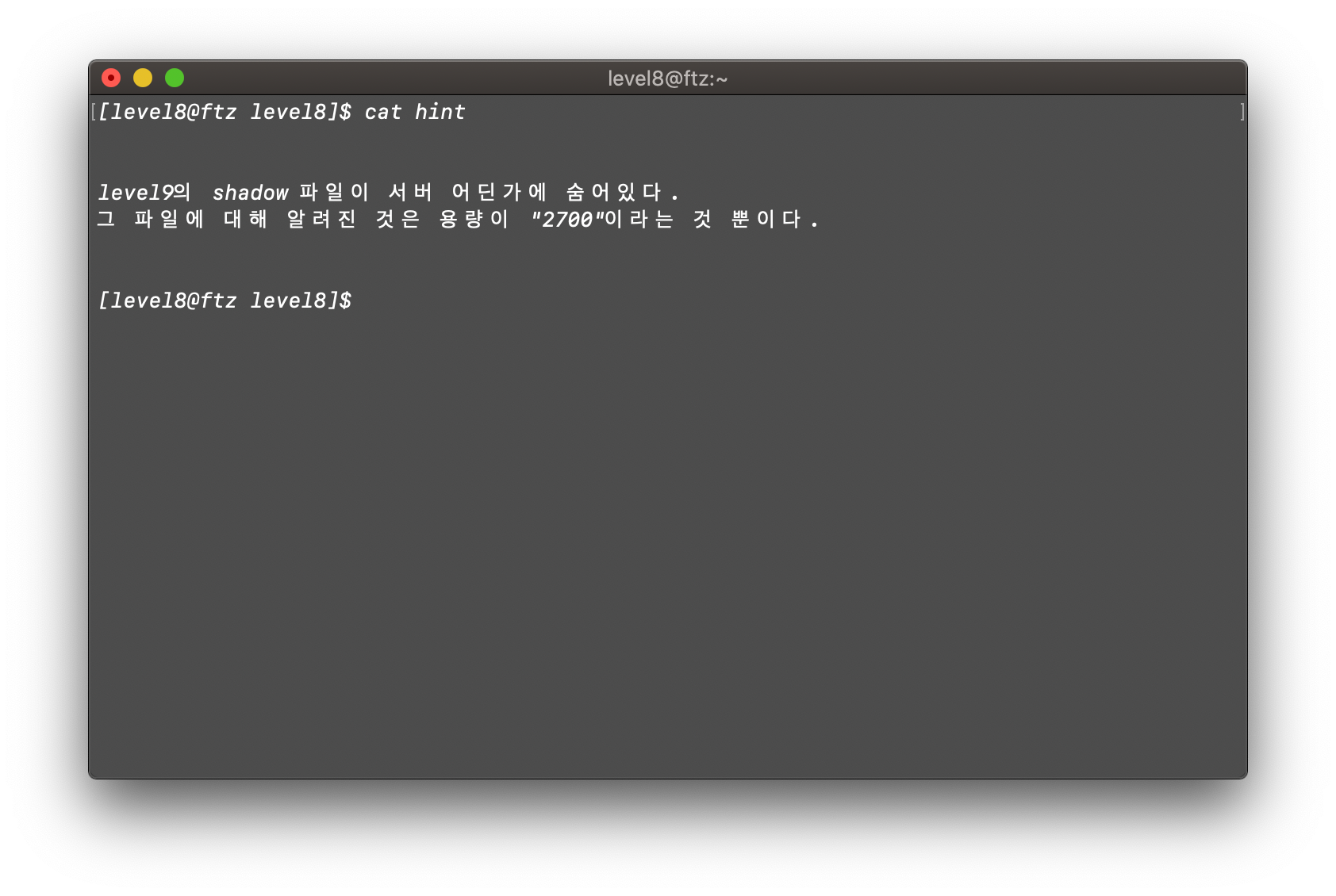

hint 를 살펴보자.

level9의 shadow 파일이 어딘가에 숨어있다고 한다. 또한 용량이 2700 이라고 한다.

find 명령어로 용량을 기준으로 검색할 수 있다.

- find ./* -size +N : N 이상 크기의 파일을 검색

- find ./* -size -N : N 이하 크기의 파일을 검색

- find ./* -size N : N 크기의 파일을 검색

<사이즈 단위>

- b : 블록단위

- c : byte

- k : kbyte

- w : 2byte 워드

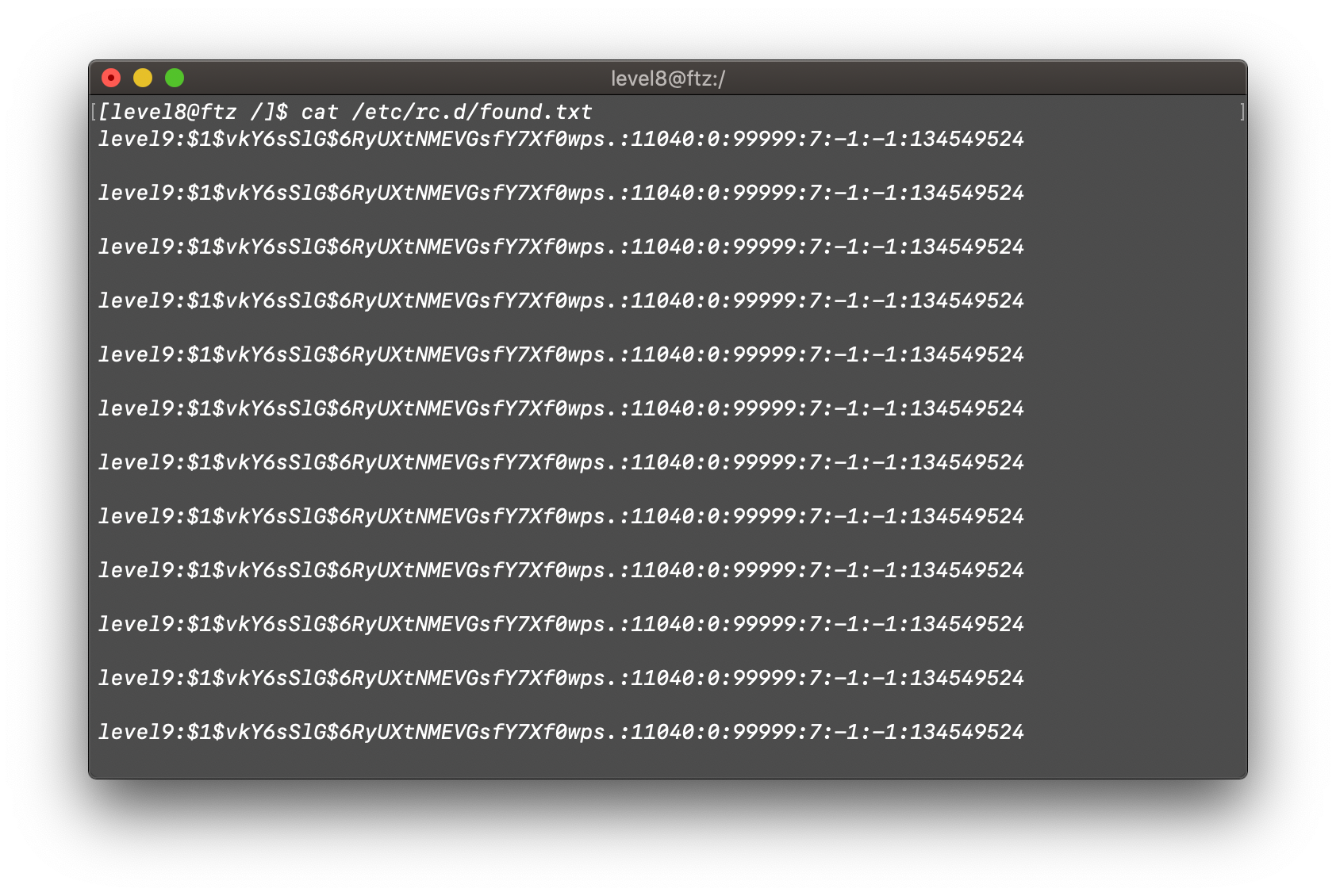

/etc/rc.d/found.txt 라는 파일이 눈에 띈다. 한번 확인해보자.

다음과 같은 문장이 반복하여 출력된다.

level9:$1$vkY6sSlG$6RyUXtNMEVGsfY7Xf0wps.:11040:0:99999:7:-1:-1:134549524

① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨

① 사용자명

② 패스워드

③ 패스워드 파일 최종 수정일

④ 패스워드 변경 최소일

⑤ 패스워드 변경 최대일

⑥ 패스워드 만료 경고 기간

⑦ 패스워드 파기 기간 (패스워드 파기 후 계정 비활성 기간)

⑧ 계정 만료 기간

⑨ 예약 필드

목적은 level9의 passcode를 얻는 것이기 때문에 암호화된 두번째 필드의 passcode를 복호화해야 한다.

이때, John the Ripper 라는 툴을 이용하여 복호화한다.

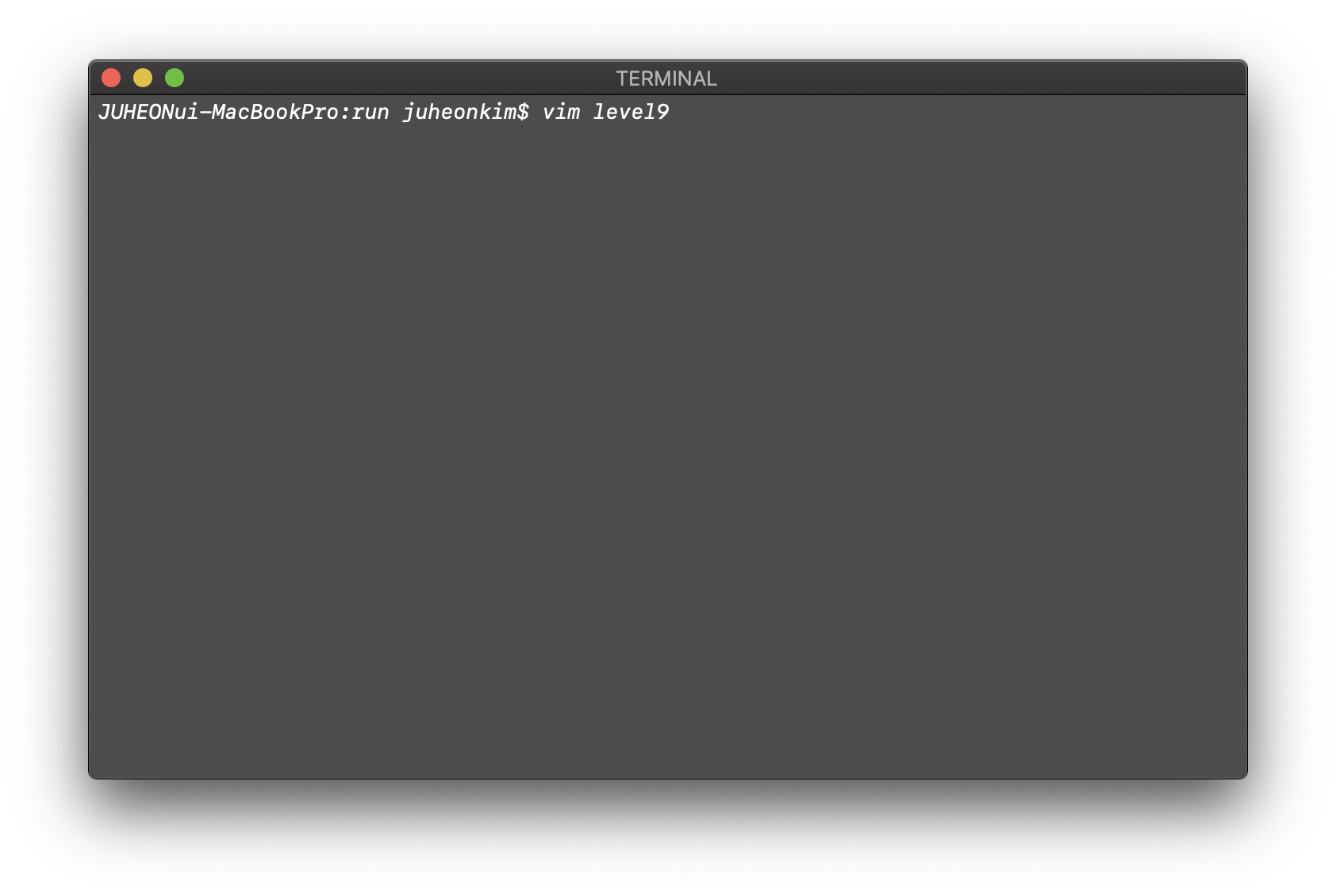

먼저 JtR를 실행할 디렉토리에 level9:$1$vkY6sSlG$6RyUXtNMEVGsfY7Xf0wps.:11040:0:99999:7:-1:-1:134549524

를 내용으로 갖는 txt파일을 만들어준다.

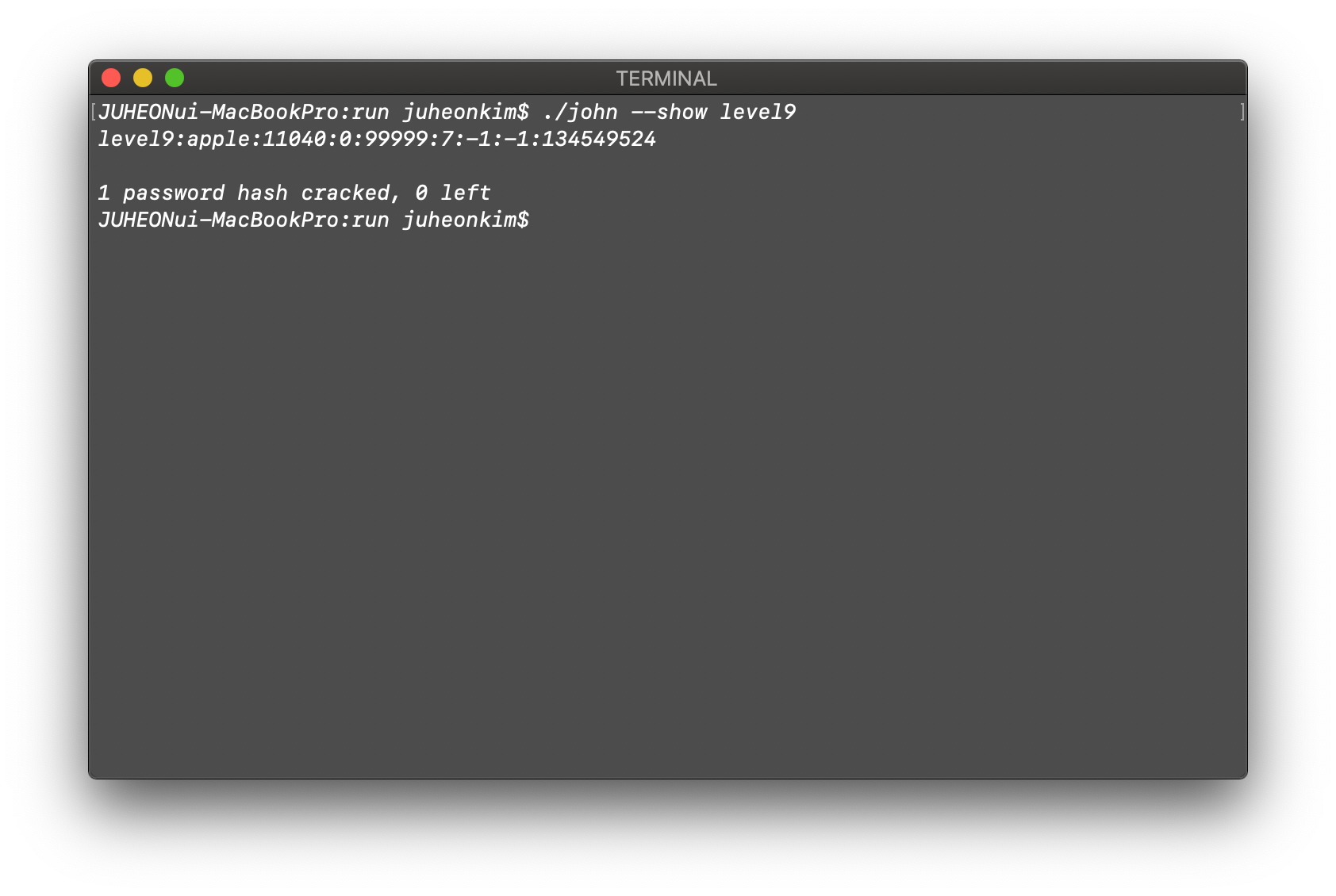

이제 이 파일을 대상으로 JtR을 실행하여 복호화한다.

필드 2에 level9에 해당하는 passcode가 복호화되어 나왔다.

[level9] : apple

'Pwnable > FTZ' 카테고리의 다른 글

| FTZ - level10 [Wiretapping] (0) | 2020.08.28 |

|---|---|

| FTZ - level9 [Buffer Overflow] (0) | 2020.08.28 |

| FTZ - level7 [ASCII] (0) | 2019.12.31 |

| FTZ - level6 [Force Shutdown] (0) | 2019.12.31 |

| FTZ - level5 [Symbolic Link / Race Condition] (0) | 2019.12.23 |